ESP32 y Bluetooth: ¿Backdoor Oculto o Funcionalidad Secreta?

Recientemente, la comunidad tecnológica se vio sacudida por un informe de Tarlogic que señalaba la presencia de una supuesta “puerta trasera” en los microcontroladores ESP32 de Espressif, ampliamente utilizados en dispositivos IoT. Esta afirmación generó preocupación, ya que implicaba que atacantes podrían explotar el Bluetooth de estos chips para obtener control no autorizado sobre los sistemas. Sin embargo, expertos como Xeno Kovah han cuestionado esta caracterización, sugiriendo que el término “puerta trasera” podría ser una exageración de la realidad.

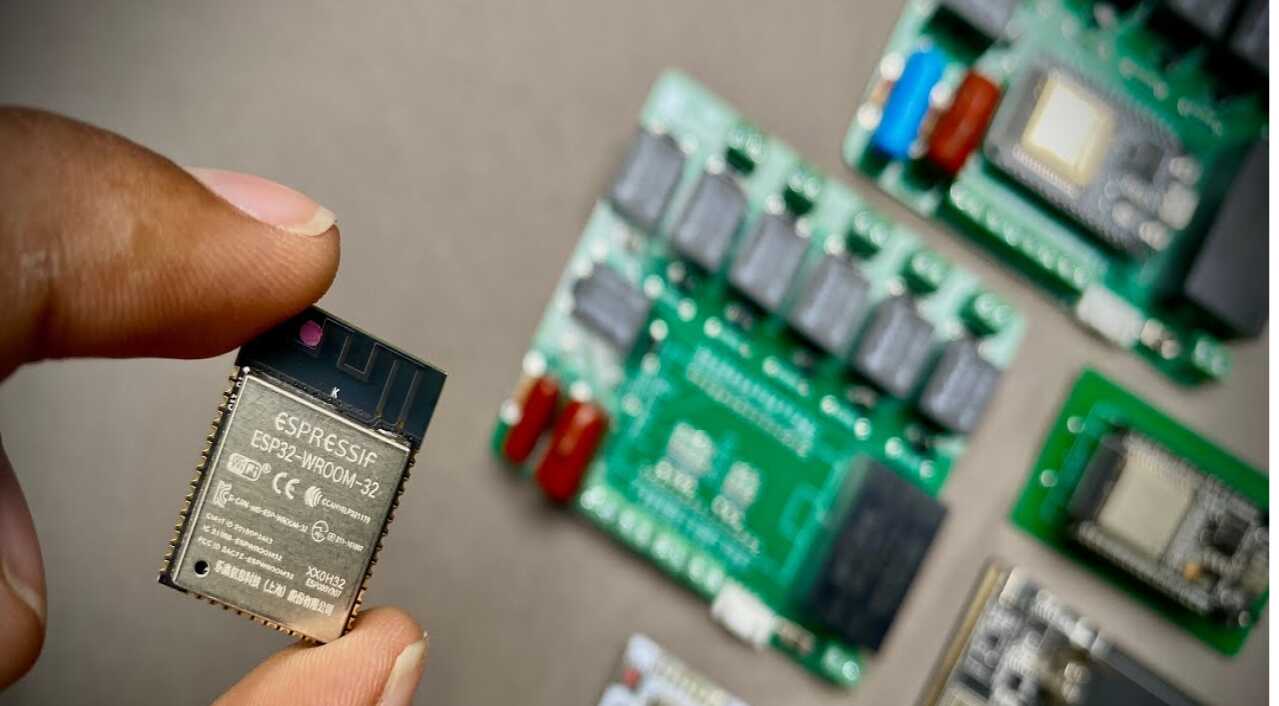

Figura: Chip ESP32 | Fuente: ytimg.com

Entendiendo los Comandos Específicos del Vendedor (VSC)

Para contextualizar, es esencial comprender qué son los Comandos Específicos del Vendedor (VSC, por sus siglas en inglés). En el ámbito de la tecnología Bluetooth, los VSC son comandos personalizados que los fabricantes integran en sus controladores para funciones específicas, como actualizaciones de firmware, informes de temperatura y tareas de depuración. Estos comandos actúan como una API privada, permitiendo a los desarrolladores interactuar con el hardware de maneras particulares. Es importante destacar que la presencia de VSC es una práctica estándar en la industria y no necesariamente indica una vulnerabilidad.

El Hallazgo de Tarlogic

Los investigadores de Tarlogic descubrieron que la ROM pública del ESP32 contenía una serie de VSC que podían ser enviados a través de la interfaz Host-Controller Interface (HCI). Estos comandos permitían acciones como leer y escribir en el firmware del PHY Bluetooth y enviar paquetes de bajo nivel. La preocupación surgió al considerar que, si un atacante lograba acceso a estos VSC, podría potencialmente manipular el funcionamiento del dispositivo.

La Perspectiva de Xeno Kovah

Frente a estas revelaciones, expertos en seguridad como Xeno Kovah argumentaron que etiquetar estos VSC como una “puerta trasera” es inapropiado. Según Kovah, la existencia de una API privada no documentada públicamente no constituye una puerta trasera. Además, señaló que otros fabricantes, como Broadcom, Cypress y Texas Instruments, también implementan VSC en sus controladores Bluetooth, lo que sugiere que esta práctica es común en la industria.

Evaluando el Riesgo Real

La discusión se centra en si la presencia de estos VSC representa una amenaza significativa para la seguridad. Para que un atacante explote estos comandos, necesitaría acceso al HCI del dispositivo, lo cual generalmente está protegido en sistemas bien diseñados. Además, muchos de estos comandos requieren privilegios elevados, lo que añade una capa adicional de seguridad.

Recomendaciones para Usuarios y Desarrolladores

Aunque la existencia de VSC no implica automáticamente una vulnerabilidad, es crucial que tanto usuarios como desarrolladores adopten prácticas de seguridad robustas:

• Actualizaciones de Firmware: Mantener el firmware actualizado garantiza que se apliquen parches de seguridad recientes y se mitiguen posibles amenazas.

• Configuración Segura: Deshabilitar interfaces no utilizadas y restringir el acceso al HCI puede reducir la superficie de ataque.

• Monitoreo Activo: Implementar sistemas de detección de intrusiones que alerten sobre actividades sospechosas relacionadas con el Bluetooth.

Para obtener más información, visita el sitio oficial de Hackaday.com